「まさか自社のサイトが止まる?」プロが見た、現場で本当に起きている2つの落とし穴

企業のWebサイトを守る「SSL証明書」。

私たちGMOブランドセキュリティは、日々多くのお客様の更新手続きを支援しています。しかし、万全を期して早めに着手していても、時として「期限当日までトラブルが解決しない」という想定外の事態に直面することがあります。

当社担当者がSSL更新業務において直面した事例をご紹介します。

対象は長年運用を続けているWebサイトで、今回の更新も期限の数日前から計画的に着手していました。しかし、作業を開始した途端、「認証が通らない」という技術的な問題が頻発。別の方法を模索しますが、別のエラーが発生するという複合的なトラブルに見舞われ、結果として完了が期限当日になってしまったのです。

原因を紐解くと、そこには長年サイトを運営している企業ほど陥りやすい、「情報の詰め込みすぎ」と「コピー&ペーストで起こる見えない文字」が潜んでいました。 これは決して特殊なケースではありません。貴社のWebサイトでも起こりうる「見えないリスク」について、解説します。

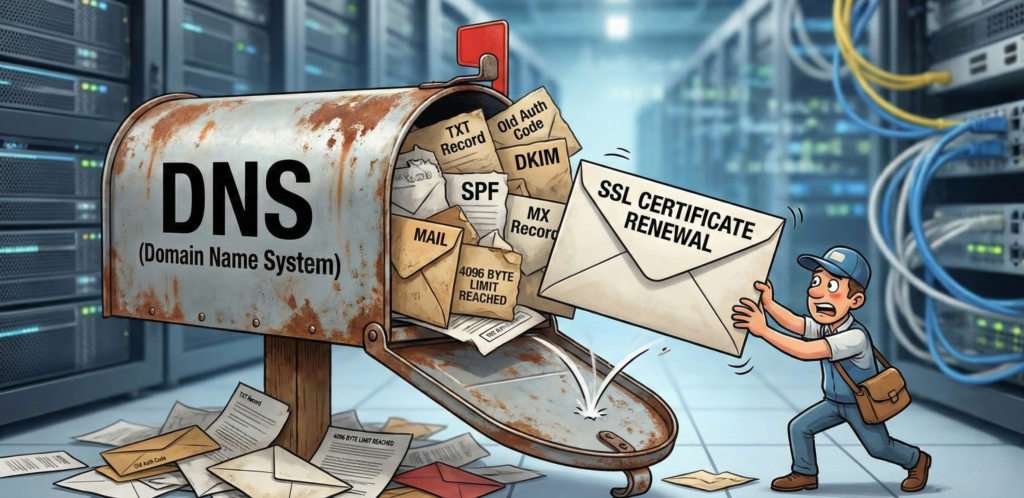

落とし穴①:デジタルの「郵便受け」がパンパンだった(DNSの肥大化)

SSL証明書を更新する際、私たちは「このドメイン(例: abc.com)は間違いなくA社様のものです」と証明する手続きを行います。 最も一般的なのは、インターネット上の住所録にあたる「DNS」という場所に、指定の合言葉(TXTレコード)を書き込む方法です。

ところがいざ蓋を開けてみると、何度試してもシステムがエラーを返してしまいました。 原因は「情報の詰め込みすぎ」でした。

DNSには、書き込める情報(TXTレコード)の容量に制限(約4,096バイト)があります。A社様のDNSには、過去に別のツール導入時に使った古い設定や、メール配信のための設定(SPFレコード)が非常に長いなどの理由で、容量が限界ギリギリまで膨れ上がっていたのです。

【プロからの解説】

ご自宅の郵便受けがチラシや古い手紙でパンパンに詰まっている状態を想像してください。そこに重要な「更新手続きの書類」を配達しようとしても、もう入る隙間がなく、システムが受け取りを拒否してしまったのです。

「一度使ったら終わり」の古い認証コードなどが、DNS設定の中に何年も放置されていませんか?

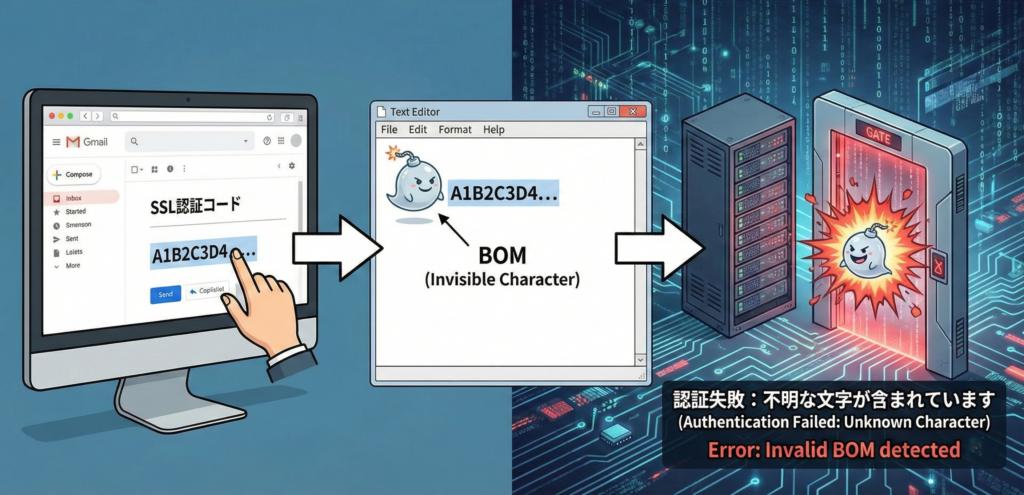

落とし穴②:メール本文のコピーに潜む「見えない文字」の死角

DNSでの認証ができなかったため、私たちは急遽、別の方法(Webサーバーにファイルをアップロードする方法)に切り替えました。しかし、お客様側で作業していただいた結果、これも失敗してしまいます。

原因は「メールソフトによる自動変換」でした。 認証用のコードをメールでお送りした際、メールソフトの仕様によって、人間の目には見えない特殊な信号(BOM)が自動的に付加されてしまったのです。

【プロからの解説】

パスワードを入力する際、正しい文字を打っているつもりでも、最後に誤って「スペース(空白)」が入ってしまい、エラーになった経験はありませんか? 今回の現象はそれに似ています。

メールソフト(特にGmailなど)を経由すると、文字の形式がシステム用の「UTF-8」という別の形式に変換され、先頭に「目に見えない目印(BOM/ボム)」が付くことがあります。 人間が見ると全く同じ文字列に見えますが、機械は「1文字でも違えば別人」と厳格に判断するため、認証が通らなかったのです。

重要な設定ファイルを作る際は、メール本文からのコピペはリスクがあることを知っておいてください。

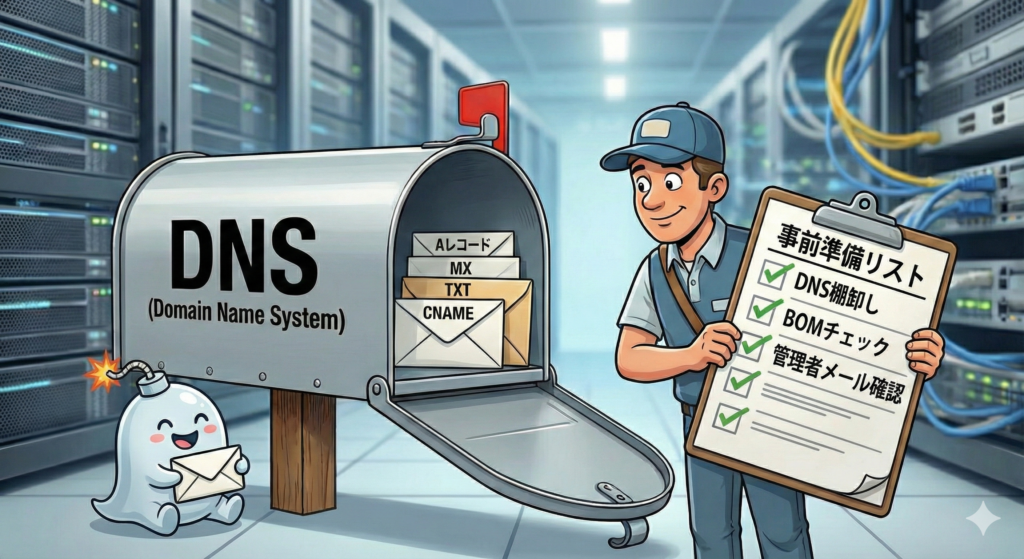

まとめ:トラブルを未然に防ぐために

技術的な要因で2つの認証方法が失敗しましたが、最終的にこのケースでは、「メール認証」という第3の手段に切り替えることで解決しました。

これは、admin@abc.com のような「管理者しか見られない特定のメールアドレス」で確認メールを受け取り、承認ボタンを押すというアナログですが確実な方法です。

今回はこの「第3の引き出し」があったため、期限ギリギリで更新を完了できましたが、もしこれを知らなければWebサイトは停止していたでしょう。

「うちはベンダーに任せているから大丈夫」と思っていても、大元の設定(DNS)や、日々のちょっとした操作(コピペ)にリスクが潜んでいることがあります。

トラブルを避けるために、次回の更新に向けて以下の4点をチェックしてみてください。

- DNS設定の「棚卸し」はできていますか?

長年使っていない不要な設定が溜まっていませんか?棚卸しのルールを策定することも予防策の一つです。

- 各サービス(Google / Microsoft / Apple / Figma等)の利用時に、常に参照され続ける設定なのか、それとも一回きりの認証で参照されるものなのかを確認したうえで、一回きりのレコードを特定する

- 一度使用された確認用 TXT レコードは、役目が終わった時点で削除する運用ルールを導入する

- メールセキュリティの設定(SPF)が複雑になっていませんか?

メールセキュリティの設定(SPF)において、外部サービスの参照先が複雑になっていないか整理し、設定内容を軽量化(圧縮)できないか技術的な診断を行う。

- 重要なファイル作成時、「メールからのコピペ」をしていませんか?

メール本文をコピーした際、文字の形式(ASCII→UTF-8)が 変換され、 BOM が追加される可能性があります。エンジニアから提供されたファイルをそのまま使うのが安全です。

- 万が一の時の「メール認証」の準備はできていますか?

システム的な認証が失敗しても、admin@~(管理者アドレス) などのメールを受信できれば、Webサイトを救える可能性があります。

私たちのような専門家は、こうしたトラブル時の「引き出し」を多く持っていますが、スムーズな更新のためには、お客様側の環境整備も欠かせません。

DNSの肥大化や手作業によるミス、そして管理の属人化。「まさか」が起きる前に、デジタル資産の管理体制を見直してみませんか?

その管理体制に、トラブルの火種が潜んでいませんか?

今回のケースは特異なものではなく、日々の運用の隙間に潜む「アナログ管理の限界」が招いた結果と言えます。

もし、貴社の現場で以下のような状況が当たり前になっているとしたら、それは「見えないリスク」が蓄積されているサインかもしれません。

- ドメイン・DNS・SSLなどの情報を「スプレッドシート」で管理していませんか?

手動での管理は、更新漏れや誤設定の温床です。 - 部門ごとに管理方法がバラバラではありませんか?

「誰が・何のために」取得したドメインなのか全社的に把握できず、ブラックボックス化していませんか? - 複数のクラウドDNSを行き来するのが「煩わしい」と感じていませんか?

AWS、Cloudflare、Azure… 設定変更のたびに各サービスへログインし直す手間は、オペレーションミスを誘発する要因です。

ドメイン・DNS・SSLを一元管理。

Webセキュリティのリスクを防ぐ『デジタル情報資産管理ツール』BRANTECT byGMOで解決できます。

管理体制を見直し、安心・安全なデジタル資産管理をはじめませんか?

ドメインに関するご相談などございましたら、お気軽にお問い合わせください。