① はじめに:注意喚起だけでは防げないフィッシング被害の現状

昨今、ニュースでも繰り返し取り上げられているように、フィッシング詐欺やなりすましメールによる被害は深刻さを増しています。

実際、フィッシング対策協議会が2025年6月に発表したレポートによれば、2024年のフィッシング報告件数は過去最多の1,718,036件に達しています。

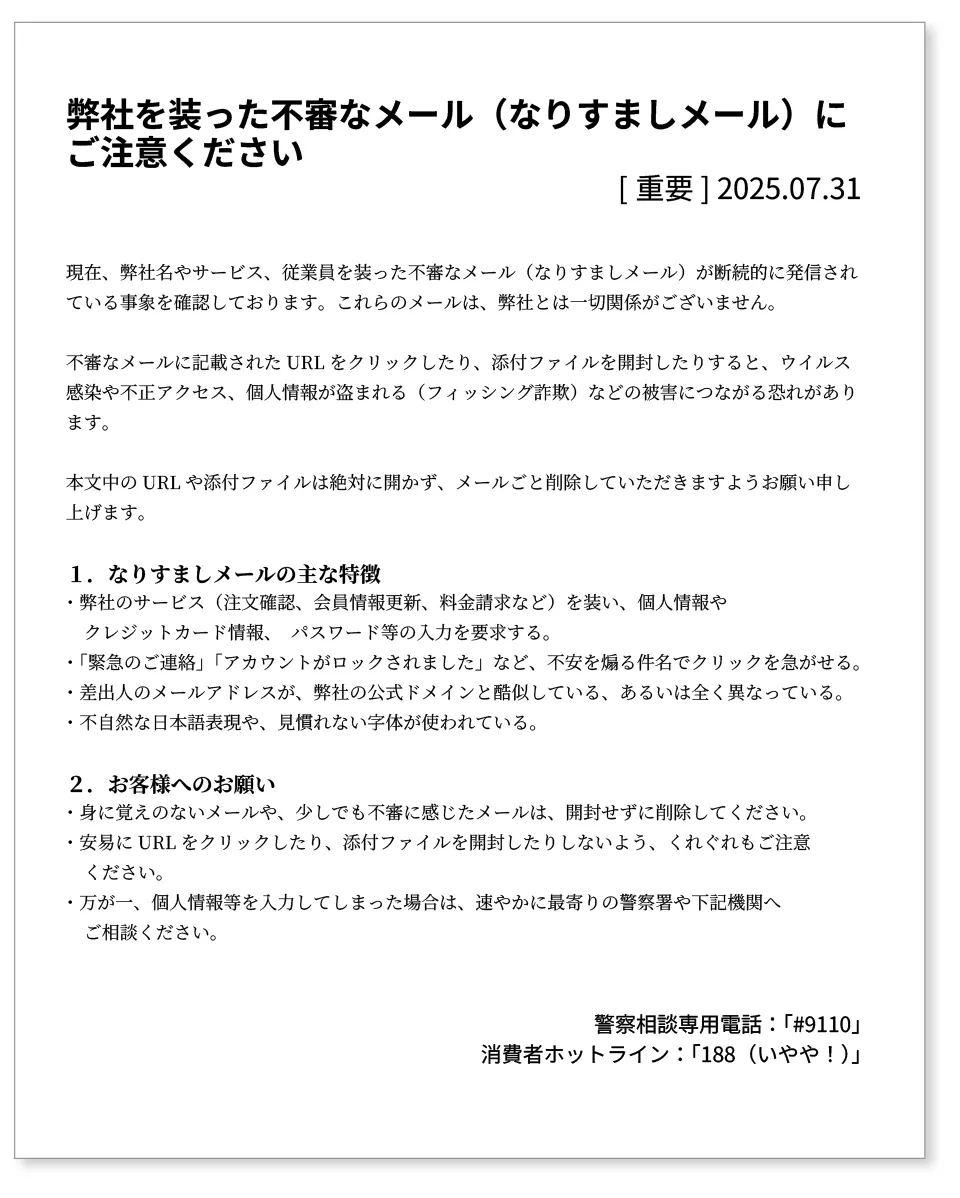

多くの企業が「弊社を装った不審なメールにご注意ください」という注意喚起をWebサイトやSNSで発信しているにもかかわらず、被害が拡大しています。

なぜ、フィッシングの件数は増え続けているのでしょうか。

一因として、新型コロナウイルスの影響を受け、顧客接点がオンラインに急速にシフトしたことが挙げられます。グラフからも分かるとおりにオンラインサービスの利用が当たり前になる一方で、オンライン上のセキュリティに関するリテラシーの低い層もネット上で取引を行うようになり、結果として攻撃者の標的になりやすい環境が広がってしまいました。

米国のProofpoint社の調査によると、2024年末から日本を標的にしたメール攻撃が急増しています。

2024年12月における新種のメール攻撃の量は、全世界で2億6200万通となり、2023年の月間平均(9600万通)の2.7倍に増えました。

2025年1月は5億2000万通、2月は5億7500万通とさらに増えています。

2025年2月に全世界で観測された新種メール攻撃の80.2%が日本向けられており、4月には83.6%にまで拡大しています。また、攻撃の多くはフィッシング詐欺メールで、2025年2月の世界のメール攻撃トップ10のうち9つが日本をターゲットとしています。

フィッシングの報告件数

クレジットカード不正利用被害額(番号盗用額)推移

日本クレジットカード協会調べ(単位:億円)この記事では、実際にフィッシングやなりすましに対して注意喚起を行っている企業がどのようなメールセキュリティを行い、対策しているのかを確認し、お客様との安心・安全なコミュニケーションの基盤をどう築くかを考えていきたいと思います。

今回、着目するメールセキュリティに関しては以下の2つを取り上げたいと思います。

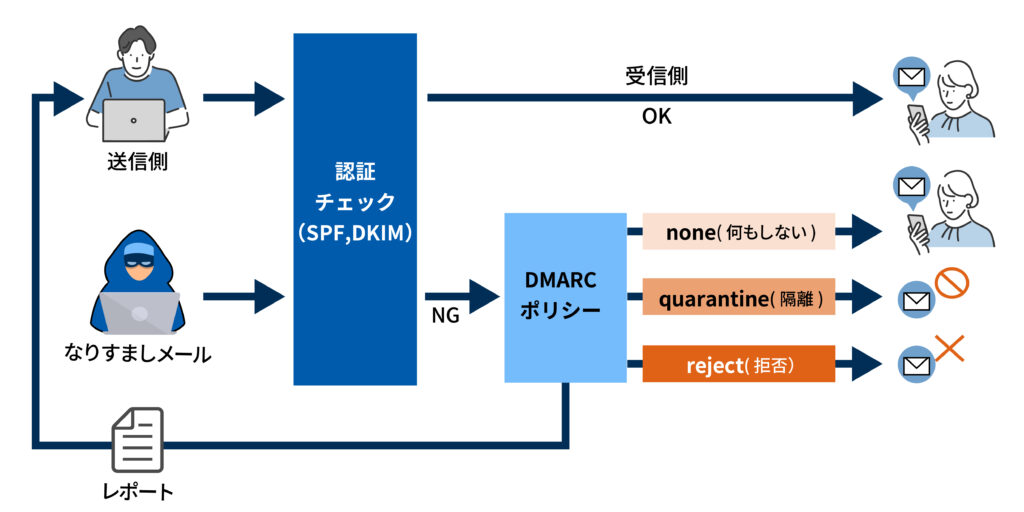

なりすましメール対策設定(DMARC):送信者のメールが本当に正しいドメインから送られているかを検証し、不正なメールを受信者側で「拒否・隔離・受け入れ」などのポリシーを決める仕組みです。

企業ロゴ付きメール(BIMI):なりすましメール対策設定(DMARC)が有効に設定されたメールに対して、受信者のメールボックス上に「ブランドロゴ」を自動的に表示させる仕組みです。

なりすましメール対策設定(DMARC)や企業ロゴ付きメール(BIMI)といった技術について初めて耳にする方も、説明を交えながら解説していきますので、安心・安全なメールコミュニケーション基盤を構築する第一歩として、ぜひご一読ください。

SPFレコードとDMARCレコードの設定でドメイン保護レベルを上げよう!ドメインマネジメントの新基準

② なりすましメール対策設定(DMARC)とは?“none”ポリシーが抱えるリスクとは?

なりすましメール対策設定(DMARC)は、SPFやDKIMといった既存のメール認証技術を補完し、受信側に“なりすましメール”をどう処理すべきかを指示できる仕組みです。

用語解説💡

SPF:特定のドメインからのメール送信が許可されたサーバーによってのみ行われることを保証するための技術であり、これにより、そのドメインを装って送信されるフィッシングメールなどの不正なメールを防ぐことができます。

DKIM:メールの送信元と内容の真正性を保証するための方法で、メールにデジタル署名を追加します。受信者はこの署名を検証することで、メールが改ざんされていないことを確認できます。

近年、なりすましメール対策設定(DMARC)の導入が注目されるようになった背景には、Googleによる送信者ガイドラインの変更(2024年2月)があります。これにより、なりすましメール対策設定(DMARC)を設定していないと、メールマガジンやお知らせメールがGmailユーザーに届かなくなるリスクがあるため、多くの企業が対応を迫られました。

(Googleの送信者ガイドラインより)

1日あたりのメール送信件数5,000件未満:SPF、DKIMの設定が必須

1日あたりのメール送信件数5,000件以上:SPF、DKIM、DMARCの設定が必須

メール送信者のガイドライン

メール送信者のガイドラインに関するよくある質問

日経225に含まれる企業のDMARCポリシーの設定状況を見てみると、

DMARC設定状況

19%

18%

55%

8%

- 設定なし (8%)

- none (55%)

- quarantine (18%)

- reject (19%)

見ていただくとわかる通り、6割以上の企業がnoneまたはなりすましメール対策設定(DMARC)設定なしのままで運用しているという現実です。つまり、多くの場合「不正なメールが検出されても、受信者の元に届いてしまう」状態なのです。

【DMARC(なりすましメール対策設定)の導入率は意外と低い?日経225企業のDMARC導入率を調査】

③ 【実例】注意喚起している企業のDMARCポリシーを見てみましょう

上記のようにフィッシングメールやなりすましメールへの注意喚起をWebサイト上で行っている企業を調査し、実際に各社のドメインに設定されているDMARCポリシーの確認を行いました。

多くの企業は「正規のドメインはこちらです(例:@gmoabc.com)」といった案内を掲載していますが、実際のDMARCポリシーには次のような課題がありました。

Google検索にて【site:*.co.jp “なりすましメール” or “フィッシング” “ご注意ください”】と検索し、上位に出た企業を例に見てみます。 【2025年7月17日時点】

| ドメイン | DMARCポリシー | 企業ロゴ付きメール(BIMI)導入 |

|---|---|---|

| wdy.docomo.ne.jp | quarantine | × |

| jaccs.co.jp | reject | 〇 |

| qa.jcb.co.jp | reject | 〇 |

| info.jcb.co.jp | reject | 〇 |

| jal.com | none | × |

| jalcard.co.jp | reject | × |

| shinnihonseiyaku.co.jp | none | × |

多くの企業のDMARCポリシーは「quarantine」「reject」という設定になっています。しかし、注意喚起を行っていても、DMARCポリシーが「none」の企業も確認されました。

「none」のままにしていると受信者への標的型メール攻撃のリスクを排除できていない為、外部からは対策を行っていないという印象を与える可能性があります。

また、DMARCポリシーを“quarantine”や“reject”まで設定している企業であっても、企業ロゴ付きメール(BIMI)まで導入を完了させている例は少ないです。

企業ロゴ付きメール(BIMI)を設定することで、正規ドメインの送信メールにブランドロゴが表示されるため※、受信者が一目で正当な送信元を識別しやすくなります。これにより、なりすましメールや類似ドメインからのメールと明確に区別できるようになり、さらなる信頼性の向上とセキュリティ強化が期待できます。

※受信者の利用メーラーによって表示対応可否が異なります。

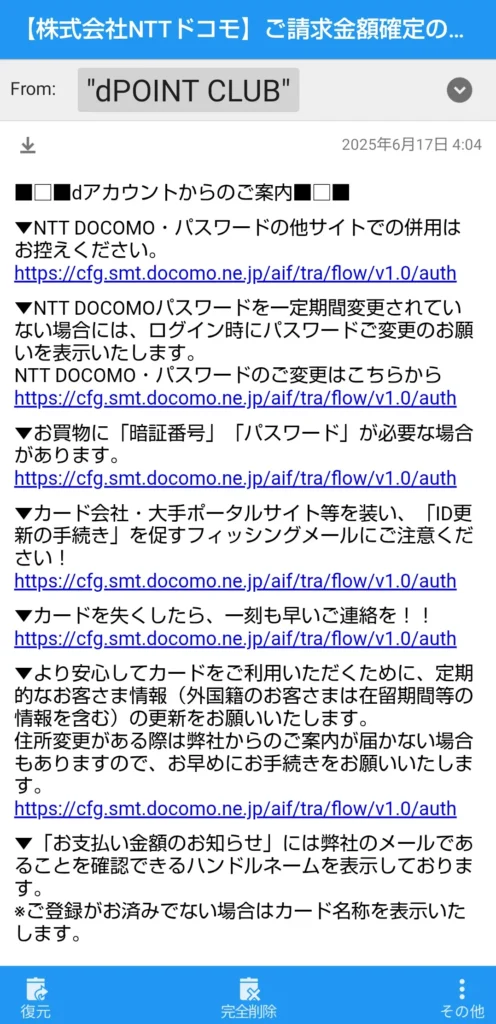

④ 【さらに深刻な事実】なりすまし攻撃者がなりすましメール対策設定(DMARC)を設定している

衝撃的な実例として、なりすましメールの送信者側(=攻撃者)が自らの偽ドメインになりすましメール対策設定(DMARC)を設定していたという報告もあります。

以下のメールを見てください。

正規のメールなのか、なりすましメールなのか判断することはできますか?

これはある通信会社になりすまして送られたメールです。

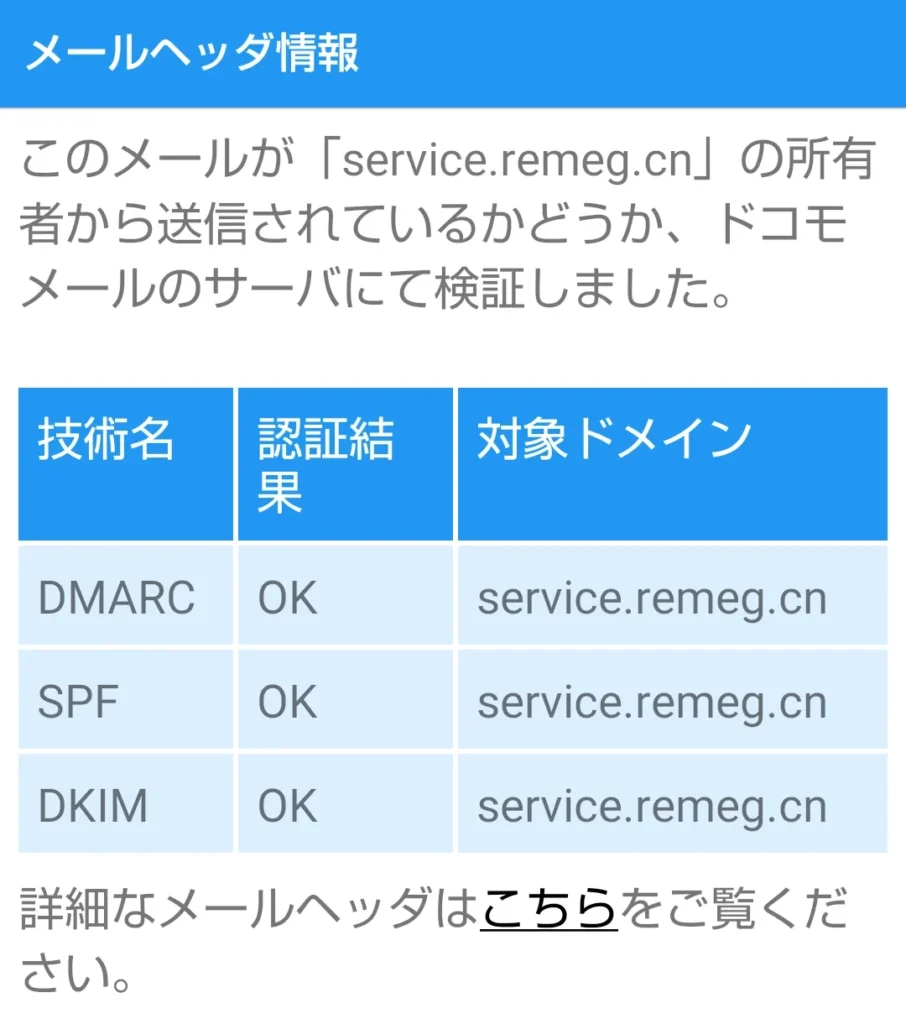

このメールのなりすましメール対策設定(DMARC)を確認してみましょう。

確認できる通りDMARC・SPF・DKIMすべてに対応していることがわかります。

ユーザーから見れば「なりすましメール対策設定(DMARC)を通過したメール」でもそれが正規かどうか見分ける手段がなく、見分けることが困難なことがわかります。

⑤ なりすましメール対策設定(DMARC)は“裏側の対策”―可視化するには企業ロゴ付きメール(BIMI)が必要

なりすましメール対策設定(DMARC)はとても重要ですが、あくまで受信者には見えない技術的な対策です。

現代のなりすまし対策において、“届かないようにする”だけではなく、“届いたときに正規であると見える”という視点が欠かせません。

また、なりすましメール対策設定(DMARC)では自社ドメインからの不正送信は制御できても、類似ドメインからのメールそのものを完全に止めることはできません。

だからこそ、正規のメールであることを視覚的に示す企業ロゴ付きメール(BIMI)の導入が、ユーザーの判断を支える重要な要素となります。

【メールの信頼性を守るために:DMARC(なりすましメール対策設定)だけではなぜ不十分なのか?】

⑥ 企業ロゴ付きメール(BIMI)とは?ユーザーに「本物だ」と伝える唯一の手段

企業ロゴ付きメール(BIMI)とは、メールの送信者が認証されていれば、その企業のブランドロゴをGmailやYahoo!などの受信者画面に表示できる仕組みです。

ロゴ表示には以下の要件が求められます。

- DMARCポリシーが reject または quarantine に設定されている

- ロゴ画像(SVG形式)の準備

- 企業ロゴ所有証明書(VMC)の取得

※企業ロゴ所有証明書(VMC)の取得には、ロゴが正式に商標登録されている必要があります。未登録の場合は、先に商標出願・登録を行う必要があります。

ユーザーは、メールの送信者名や本文を読む前に、ロゴで“本物だ”と瞬時に判断できるのです。

⑦ 企業ロゴ付きメール(BIMI)の導入は公的機関も推奨!!

内閣サイバーセキュリティセンター

政府機関等の対策基準策定のためのガイドライン(令和5年度版)328ページよりDMARCによって認証された電子メールの視認性を向上させる BIMIの導入を検討するとよい。送信側が BIMI を設定すると、受信側の BIMI に対応する電子メールクライアントに送信側のロゴの表示 ができるため、機関等が送信した電子メールであることが視覚的に分かりやすくなる。

フィッシング対策協議会

フィッシング対策ガイドライン (2025年度版)14ページより

利用者に届く前にフィッシングを制御する方法として、SPF、DKIM、DMARC、BIMI といった送信ドメイン認証への対応が有効である。

BIMIを活用することも有効である。

事業者が BIMI を設定すると、利用者側の BIMI に対応するメールソフトにて、組織のブランドロゴなどを表示することができる。

これにより、受信者は正規のメールであることを確認することができる。

JPAAWG 7th General Meeting 2024.11.12

キャッシュレス社会の安全・安心の確保に向けた取組について (警察庁)

警察庁サイバー警察局サイバー企画課サイバー事案防止対策室長 根木まろか 氏メールを送信した企業のブランドアイコンをメールフォルダに表示させる「BIMI」にも言及し、「DMARC だけでは、正規のドメインに似せたドメインを用い、なりすましをしていないメールでは届いてしまうこともあります。

DMARC を補完するものとして、公式マークの表示を合わせて普及することが重要だと考えています」とした。フィッシング対策協議会や内閣サイバーセキュリティセンター、警察庁サイバー警察局サイバー企画課といった公的機関も、DMARCの導入にとどまらず、BIMIの導入までを含めた包括的な対策を推奨しています。これは単なる技術的対策にとどまらず、信頼性の可視化によって企業や組織のブランド価値を守る重要な手段として、今後さらに注目されていくでしょう。

⑧ 企業ロゴ付きメール(BIMI)はセキュリティとブランドをつなぐ“ラストピース”

なりすましメール対策設定(DMARC)でなりすましを防ぎ、企業ロゴ付きメール(BIMI)で正規性を見せる。

この2つを組み合わせて初めて、企業は“見せて守る”ブランド防衛が完成します。

企業ロゴ付きメール(BIMI)は、セキュリティのためだけではありません。

それは同時に、顧客に信頼を届け、ブランド価値を可視化するマーケティング資産でもあるのです。

⑨ まとめ:注意喚起から、見える信頼へ

- フィッシングやなりすましメールへの注意喚起は、セキュリティ対策の第一歩です。しかし、なりすましメール対策設定(DMARC)の設定が“none”のままでは、受信者への標的型メール攻撃のリスクを排除できていません。

- 今や、攻撃者でさえなりすましメール対策設定(DMARC)を設定し、メールが届くよう工夫しています。つまり、単になりすましメール対策設定(DMARC)を導入しているというだけでは、もはや“守っている”とは言えないのです。

- 重要なのは、「正規のメールであることをユーザーに“可視化する”こと」。それを可能にするのが、企業ロゴ付きメール(BIMI)です。

- 企業ロゴ付きメール(BIMI)は、単なるセキュリティ機能ではなく、顧客との信頼関係を築き、ブランド価値を伝えるマーケティング資産でもあります。

今こそ、企業は以下のアクションに踏み出すべきです!!

- DMARCポリシーを“reject”または“quarantine”へ段階的に強化する

- 商標登録されたロゴの用意と企業ロゴ所有証明書(VMC)の取得を進める

- 企業ロゴ付きメール(BIMI)を導入し、“本物であること”を可視化する

ユーザーに信頼を届けるために必要なのは、“対策している”ことではなく、“対策していると伝わる仕組み”です。企業ロゴ付きメール(BIMI)は、今後の企業コミュニケーションにおける新しいスタンダードとなるでしょう。

企業ロゴ付きメール(BIMI)/企業ロゴ所有証明書(VMC)についてはこちら!!

https://www.brandsecurity.gmo/security/service/bimi_vmc/

メールだけじゃない!!WEBサイトにも偽物は潜んでいる。

“本物であること”を可視化するのはこちら!!

https://www.brandsecurity.gmo/security/service/seal/

企業ロゴ付きメール(BIMI)/企業ロゴ所有証明書(VMC)についてのよくある質問

https://www.brandsecurity.gmo/security/vmc/faq/

メール以外のなりすましに対応したい方はこちら!!

https://www.brandsecurity.gmo/security/#main